「定期的なパスワード変更」の歴史とは? 安心してSmartHRを使うためのTipsもご紹介

- 公開日

目次

(2020-10-22 更新)

・「国民のための情報セキュリティサイト」について、IPA によるものとしていましたが、正しくは総務省によるものでした。修正いたしました。

・パスワード保管に関するTipsを追記しました。

===

こんにちは、セキュリティグループ CIO の内藤です。

近年、定期的なパスワードの変更は時代遅れなセキュリティポリシーと考えられるようになってきました。そもそも一体なぜこのポリシーは作られたのでしょうか? また、より安全にサービスを利用するために、サービスの利用者にできることは何があるのでしょうか。

SmartHRの導入を検討されている企業様からいただくセキュリティチェックシートの中に、時々「システムはパスワードの定期的な変更を求める」などのような項目を見かけることがあります。残念ながらSmartHRではパスワードの定期的な変更を求める機能は提供しておりません。また、今後も提供する予定はありません。

今回は「定期的なパスワード変更」の歴史を整理しつつ、安心してSmartHRを使うためのTipsもあわせてご紹介します。

パスワードの定期変更の歴史

そもそも「定期的にパスワードを変更する」というポリシーはいつごろ、どのようにして生まれたのでしょうか。

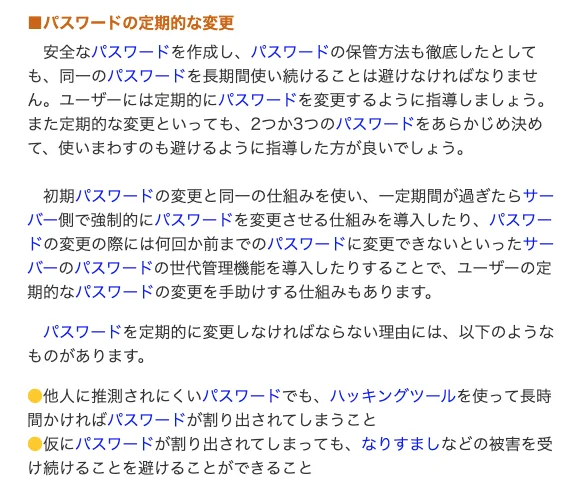

その起源はインターネットが生まれる前まで遡るようです。遅くとも1985年にアメリカ国防総省により作成されたパスワード管理に関するドキュメント「Department of Defense Password Management Guideline(CSC-STD-002-85)」には、既に「a user’s password must be changed periodically(利用者は必ず定期的にパスワードを変更すること)」という記述が登場していました(*1)。

当時、利用されている平均的なパスワードの桁数は少なく、またハッシュ化技術も現在ほど強力なものではありませんでした。幸い平均的なコンピューターの性能は今とは比べ物にならないほど低いものでしたが、それでも攻撃者は総当りで数十日程度でパスワードを推測可能でした。そのため、当時のセキュリティ専門家は定期的なパスワードの変更を提唱したのではないかと考えられます。

また、2009年に米国標準技術研究所(NIST)が公開したガイドライン(のドラフト)「Guide to Enterprise Password Management (エンタープライズパスワード管理ガイド)」には「Changing passwords periodically also slightly reduces the risk posed by cracking(定期的なパスワードの変更はクラッキングによるリスクをわずかに軽減する)」という記述もあります(*2)。

日本国内を見てみると 2009年に総務省が発行した「国民のための情報セキュリティサイト」にも定期的なパスワードの変更が推奨されていました(*3)。

一方で、2007年頃からセキュリティ専門家の間では「定期的なパスワードの変更はメリットよりデメリットのほうが大きいのではないか」と議論されるようになりました。そのような中、2015年にはイギリス政府機関(NCSC)がパスワードのガイダンスを更新し、パスワードの定期的な変更ポリシーを廃しました(*4)。

そして2017年には、NISTによって「Digital Identity Guidelines(SP 800-63)」が更新され、その中の「Authentication and Lifecycle Management(SP 800-63B)」にてパスワードの定期的な変更ポリシーが非推奨となっています(*5)。

これに追随し、2018年にはIPAもパスワードの定期変更を不要と記述を改めたというニュースは、記憶に新しい方もいらっしゃるのではないでしょうか(*6)。

定期的なパスワードの変更が推奨されない理由

それでは一体なぜ、定期的なパスワードは非推奨となったのでしょうか。主に以下の理由が挙げられます。

- 定期的なパスワードの変更は、一定期間にパスワードを盗まれ、使用された場合にのみ有効であり、パスワードが盗まれないのであれば失効させる必要がない。また、パスワードが盗まれたことが明らかな場合は有効期限を待つことなく即座に変更するはずである。

- パスワードが盗まれることを前提とするのであれば頻繁な変更が必要となり、利用者はより覚えやすいパスワードを設定してしまう危険性がある。あるいはポストイットにパスワードを書いてしまうかもしれない。

- ユーザビリティが犠牲となり、システム利用者に対しセキュリティ施策へのネガティブな印象を抱かせる。

- システム利用者に余計な時間をとらせる。

では、どうすればよいのか?

ではサービスの利用者である私たちは、パスワードを設定するにあたってどのような点に気をつければ良いのでしょうか? NIST や IPA のガイドラインには以下が推奨されています。

- 1つのサービスからパスワードが漏洩した際の影響を最小化するために、パスワードを使い回さない。

- 紙に書いて保存しない。

- 辞書攻撃に対抗するために、よく使われるパスワードを使わない。

- 長くする。複雑で覚えづらいものではなく、単純で十分な長さのフレーズの利用を検討する。

- 漏洩が発覚した場合には即座にパスワードを変更する。

SmartHRをより安心してご利用いただくために

最後にパスワードに限らず、より安心してSmartHRをご利用いただくため、特に安全にアカウントを保護するためのTipsをご紹介いたします。

(1)環境編

信頼できるネットワークを利用しましょう

SmartHRとの通信はSSL/TLSによって全て暗号化されています。しかし、利用するネットワークによっては盗聴のリスクもあります。オフィス外から接続する際は、不特定多数が利用するフリーWi-Fiなどの利用は避け、ご自身で契約しているインターネット回線を利用しましょう。緊急の際にはスマートフォンのテザリング機能を利用するのも有効です(その場合は残りのギガには気をつけて!)。

信頼できる端末を利用しましょう

ネットカフェや空港、ホテルに備え付けられているスマホなど、不特定多数が利用する端末を極力使わないようにしましょう。意図しないネットワークに接続してしまうリスク、入力した情報を第三者に読み取られるリスクがあります。

(2)設定編

2要素認証を設定しましょう

SmartHRではワンタイムパスワードを利用した2要素認証機能を提供しています。すべての利用者にこちらの設定をオススメします。

接続元IPの制限を検討しましょう

SmartHRでは、ロールごとに接続元IPの制御が可能です。例えば人事労務担当者など、権限の強いロールが付与されているアカウントは社内からのみアクセス可能とする、などの設定を検討してみてはいかがでしょうか。

(3)オプション編

SAML/SSO認証オプションを利用を検討しましょう

SmartHRではシングルサインオンの仕組みの一つであるSAML/SSO認証の有償オプションもご用意しております。Microsoft Azure AD、OneLogin、OktaなどのIDプロバイダをご利用されている場合は、こちらのオプションの利用を検討されていはいかがでしょうか。

(4)保管編

紙やテキストファイルへの保管は避けましょう

いまさら…と思われる方も多いかもしれませんが、何度でも言い続けます。パスワードを紙に書き出すのはやめましょう。付箋に書いてディスプレイに貼り付けるのは最悪です。またテキストファイル内に平文でパスワードを書き出し保存するのも避けるべきです。

パスワードマネジャーの導入を検討しましょう

利用するサービスは日々増え続け、強固なパスワードを覚えることは困難です。使いまわしや容易に推測可能なパスワードの利用をさけるために「1Password」や「LastPass」などのパスワードマネジャーの導入を検討されてみてはいかがでしょうか。

まとめ

コンピュータの歴史は一見浅く見えます。一方で、技術の進歩のスピードはめざましく、過去のベストプラクティスが、いつの間にかバッドノウハウになるというケースが往々にして起こりえます。

個人的にはこの一連のパスワードの定期的な変更のポリシーの変遷により、改めてセキュリティポリシーを定期的に見直し「なぜこのポリシーが必要なのか」「このポリシーによって何が守られるのか」を考え直すことの重要性を再認識しました。

SmartHRでは今後も皆さまに安心してご利用いただけるサービスであり続けるよう、日々情報セキュリティ強化に取り組んでまいります。

【参考文献】

いずれも 2020-09-29 参照

- *1 US Department of Defense. “Department of Defense Password Management Guideline”.

https://apps.dtic.mil/dtic/tr/fulltext/u2/a425705.pdf - *2 US National Institute of Standards and Technology. “Guide to Enterprise Password Management”.

https://csrc.nist.gov/publications/detail/sp/800-118/archive/2009-04-21 - *3 総務省. 「国民のための情報セキュリティサイト」.

https://web.archive.org/web/20090615081005/https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/admin03.htm - *4 UK National Cyber Security Center. “The problems with forcing regular password expiry”

https://www.ncsc.gov.uk/blog-post/problems-forcing-regular-password-expiry - *5 US National Institute of Standards and Technology. “NIST SP 800-63 Digital Identity Guidelines”.

https://pages.nist.gov/800-63-3/ - *6 総務省. 「安全なパスワード管理」.

https://www.soumu.go.jp/main_sosiki/joho_tsusin/security/business/staff/01.html